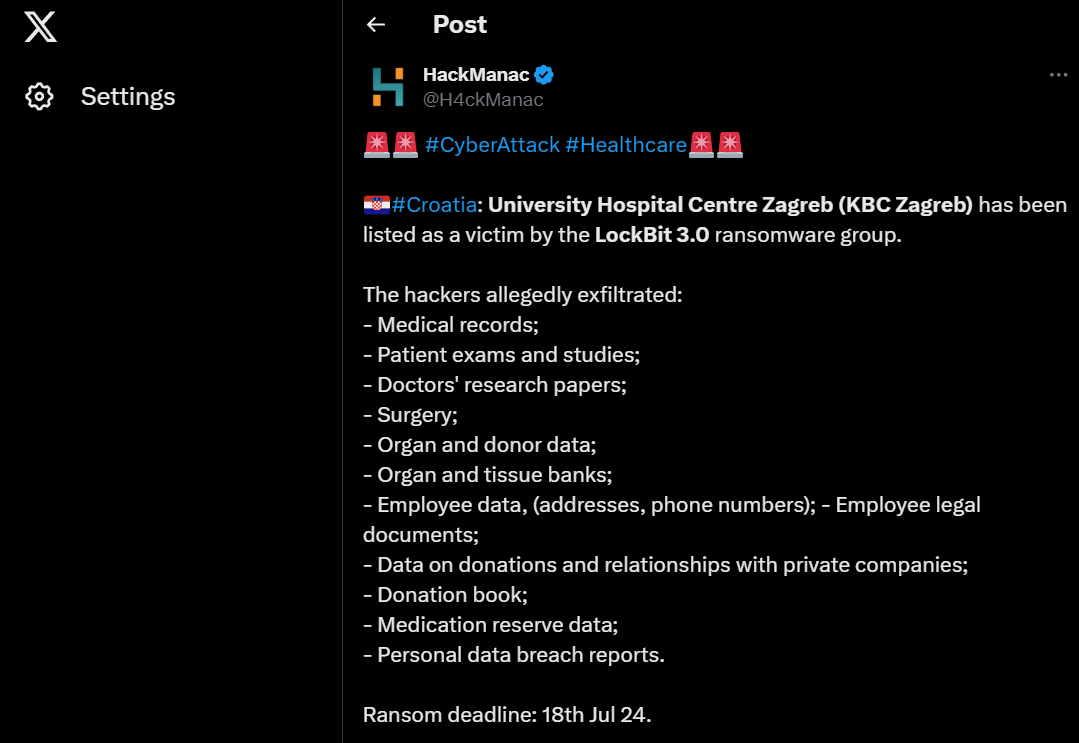

Profil HackManac, koji objavljuje detalje o hakerskim napadima diljem svijeta, na društvenoj mreži X naveo je da iza napada na KBC Zagreb stoji hakerska skupina LockBit 3.0.

LockBit 3.0 bavi se tzv. ransomweare napadima, odnosno napadima tijekom koji se od žrtava traži otkupnina. Tako je, kako navode, KBC Zagreb dobio rok do 18. srpnja da plati traženi iznos. Nije navedena visina otkupnine.

🚨🚨 #CyberAttack #Healthcare🚨🚨

🇭🇷#Croatia: University Hospital Centre Zagreb (KBC Zagreb) has been listed as a victim by the LockBit 3.0 ransomware group.

The hackers allegedly exfiltrated:

– Medical records;

– Patient exams and studies;

– Doctors’ research papers;

-… pic.twitter.com/EjnFWDKVAm

— HackManac (@H4ckManac) July 1, 2024

Izvučena ogromna količina podataka

HackManac piše da su hakeri KBC-u Zagreb izvukli podatke iz medicinskih kartona, podatke o pregledima, liječničke radove i istraživanje, podatke o operacijama, podatke o donacijama organa i donorima, podatke iz banke tkiva, podatke o zaposlenicima, podatke o donacijama i poslovnim odnosima s privatnim tvrtkama, te podatke o zalihama lijekova.

Ranije je SOA potvrdila da surađuje s policijom na ovom slučaju, a ministar zdravstva Vili Beroš do danas je trebao dobiti izvještaje zdravstvenih ustanova o stanju informatičke sigurnosti.

Tko je odgovoran za napad?

Ruska hakerska skupina prošli je tjedan preuzela odgovornost za hakerski napad na hrvatske financijske institucije, no istaknuli su da bolnicu nisu napadali jer to nikada ne čine.

Tko su Lockbit?

Prema podacima SocRadara, Lockbit je grupa hakera bazirana u Rusiji koja se smatra jednom od najaktivnijih ransomware grupa u svijetu. U 2023. godini upravo se njima pripisivalo gotovo četvrtina svih prijavljenih ransomware napada. Od originalne Lockbit grupe, razvili su se Lockbit 2.0 i Lockbit 3.0 koji su nastavili originalno naslijeđe korištenja ransomwarea u napadima.

Smatra se kako Lockbit koristi model Ransomware-as-a-Service, odnosno pruža uslugu korištenja ransomwarea za napade na velike tvrtke i vladine organizacije. Poznati su regrutiranju insajdera i privlačenju novih hakera raspisivanjem natjecanja i hakera na forumima na kojima se hakeri okupljaju.

Iako su prethodno ciljali Windows, Linux i VMware ESXi poslužitelje, navodno su razvili nove verzije svog LockBit enkriptora (kojim zaključavaju dokumente na hakiranim računalima), koji utječu i na druge sustave.

Lockbit Black odnosno Lockbit 3.0 pojavljuje se od srpnja 2022. godine, a u odnosu na svoje prethodnike, prilagođavaju se različitim opcijama tijekom napada. Tako su poznati da koriste modularni pristup i šifriraju sadržaj do izvršenja, što otežava analizu i otkrivanje zlonamjernog softvera.

Premijer Plenković o predstojećim izborima u HDZ-u: ‘Nema smisla protiv tima koji pobjeđuje’

Poznati su po tome da ne napadaju zemlje pod ruskim utjecajem i one zemlje koje se smatraju ruskim saveznicima (poput Moldavije, Sirije).

Analitičari ističu da su često mete Lockbita 3.0 zemlje članice NATO-a, a oko polovice napada usmjereno je na američke tvrtke. Najviše ciljaju proizvodni i IT sektor, ali i sektore zdravstva i obrazovanja, a iako su im draže male i srednje organizacije, znaju se odlučiti i na napad na neku veću žrtvu.

Kako napadaju?

Ransomware-as-a-Service (Raas) može se koristiti na nekoliko načina. Jednom kad ransomware prodre u sustav žrtve (ili putem zaražene poveznice ili dokumenta, klasični phishing ili pak iskorištavanje ranjivosti u aplikacijama), hakeri mogu modificirati svoje ponašanje ne bi li ostali neprimijećeni. Koriste kodirane vjerodajnice ili kompromitirane račune s visokim pristupom u zaraženom sustavu za daljnje širenje. Nakon enkripcije dokumenata, ostavljaju poruku o otkupnini i mijenjaju pozadinu i ikone u sustavu u Lockbit.

Koristeći Stealbit i druge alate za eksfiltraciju, izvlače osjetljive podatke iz sustava i koriste ih za dodatnu ucjenu žrtve. Analitičari ističu kako postoji velika vjerojatnost da će se broj žrtava Lockbita u budućnosti samo povećavati.